OpenVPN Konfiguration auf OpenWRT kopieren

Anleitung:

OpenVPN Konfiguration zwischen 2 OpenWRT Router kopieren (übertragen)

Wenn man einen vorhandenen OpenWRT Router austauscht, so sollt man, wenn auf diesem auch wieder der OpenVPN Dienst laufen soll, die vorhandene Konfiguration übertragen. So erspart man sich die Neukonfiguration aller angeschlossener VPN Clients. Dies kann bei manchen Netzwerken viel Zeit und Mühe ersparen.

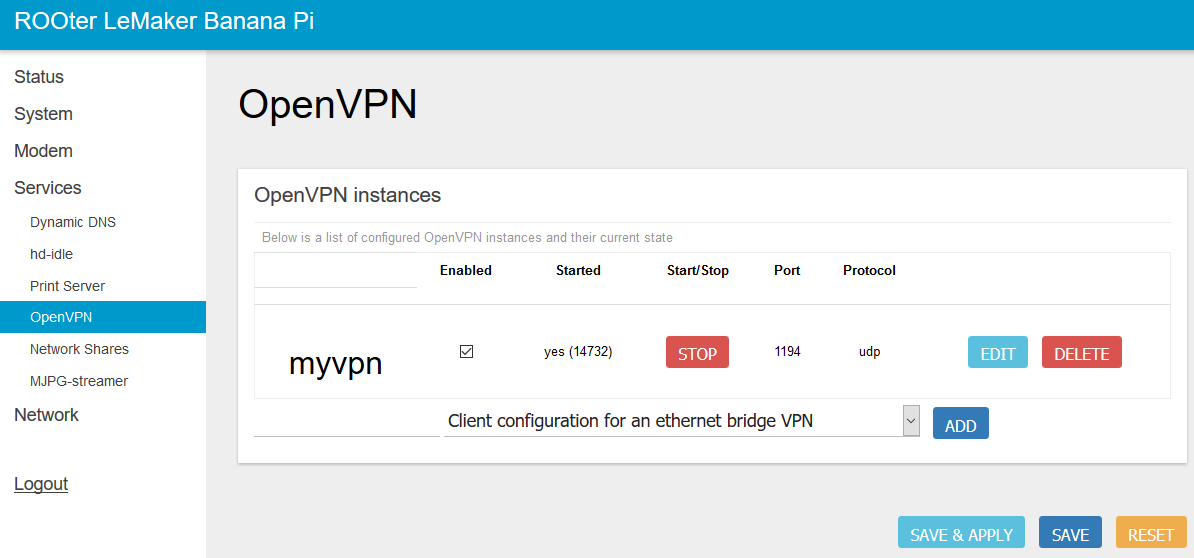

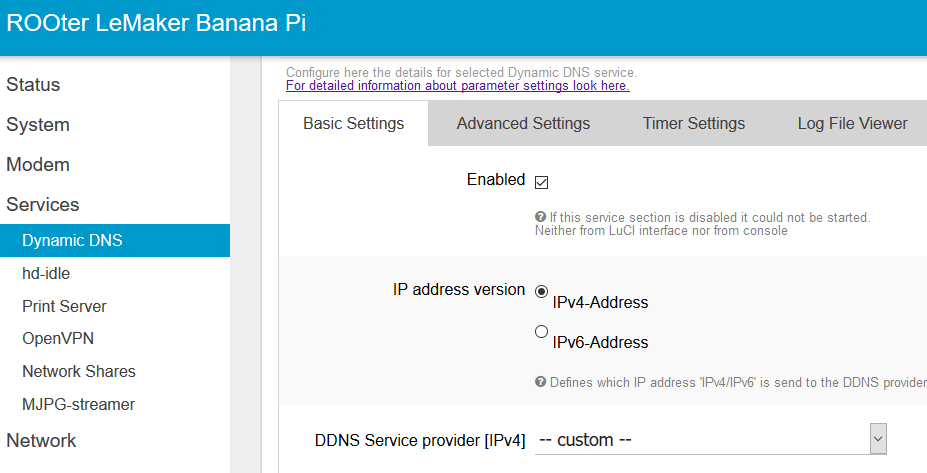

In unserem Beispiel wurde der OpenVPN Server auf dem OpenWRT Router mit ROOter Firmware installiert. (Banana PI).

Der OpenVPN Server wurde laut der Anleitung: https://wiki.openwrt.org/doc/howto/vpn.openvpn#tab__traditional_tun_server eingerichtet.

Nun wird die vorhandene Konfiguration auf den neuen Router übertragen.

Dazu kopiert man vom alten Router die beiden Ordner /etc/easy-rsa und /etc/openvpn auf den neuen Router. In diesem Ordner sind alle notwendigen Zertifikate.

Am einfachsten kopiert man die Ordner mit dem Programm WinSCP. Einfach mit dem Root User am alten Router anmelden. Beim erstellen muss man darauf achten, dass man beim WinSCP eine SCP -Verbindung auswählt. Per Standard ist dort SFTP eingetragen. Damit funktioniert es nicht. Die beiden Ordner kopiert man sich lokal auf den PC und verbindet sich dann auf den neuen Router. Dies macht man auch wieder mit WinSCP.

(Man könnte es natürlich auch direkt über SCP machen)

Nun legt man am neuen Router die Netzwerkkonfiguration an. Wir verbinden uns dazu mit Putty auf den neuen Router und geben folgende Befehle ein.

uci set network.vpn0=interface uci set network.vpn0.ifname=tun0 uci set network.vpn0.proto=none uci set network.vpn0.auto=1 uci set firewall.Allow_OpenVPN_Inbound=rule uci set firewall.Allow_OpenVPN_Inbound.target=ACCEPT uci set firewall.Allow_OpenVPN_Inbound.src=* uci set firewall.Allow_OpenVPN_Inbound.proto=udp uci set firewall.Allow_OpenVPN_Inbound.dest_port=1194 uci set firewall.vpn=zone uci set firewall.vpn.name=vpn uci set firewall.vpn.network=vpn0 uci set firewall.vpn.input=ACCEPT uci set firewall.vpn.forward=REJECT uci set firewall.vpn.output=ACCEPT uci set firewall.vpn.masq=1 uci set firewall.vpn_forwarding_lan_in=forwarding uci set firewall.vpn_forwarding_lan_in.src=vpn uci set firewall.vpn_forwarding_lan_in.dest=lan uci set firewall.vpn_forwarding_lan_out=forwarding uci set firewall.vpn_forwarding_lan_out.src=lan uci set firewall.vpn_forwarding_lan_out.dest=vpn uci set firewall.vpn_forwarding_wan=forwarding uci set firewall.vpn_forwarding_wan.src=vpn uci set firewall.vpn_forwarding_wan.dest=wan uci commit network /etc/init.d/network reload uci commit firewall /etc/init.d/firewall reload echo > /etc/config/openvpn # clear the openvpn uci config uci set openvpn.myvpn=openvpn uci set openvpn.myvpn.enabled=1 uci set openvpn.myvpn.verb=3 uci set openvpn.myvpn.port=1194 uci set openvpn.myvpn.proto=udp uci set openvpn.myvpn.dev=tun uci set openvpn.myvpn.server='10.8.0.0 255.255.255.0' uci set openvpn.myvpn.keepalive='10 120' uci set openvpn.myvpn.ca=/etc/openvpn/ca.crt uci set openvpn.myvpn.cert=/etc/openvpn/my-server.crt uci set openvpn.myvpn.key=/etc/openvpn/my-server.key uci set openvpn.myvpn.dh=/etc/openvpn/dh2048.pem uci commit openvpn /etc/init.d/openvpn enable /etc/init.d/openvpn start uci add_list openvpn.myvpn.push='route 192.168.1.0 255.255.255.0' /etc/init.d/openvpn stop /etc/init.d/openvpn start

Nun sollt der OpenVPN Server am neuen OpenWRT Router wieder problemlos funktionieren.

Hinterlasse einen Kommentar

An der Diskussion beteiligen?Hinterlasse uns deinen Kommentar!